बीज-लेखन

बीज-लेखन या कूट-लेखन (क्रिप्टोग्राफ़ी या क्रिप्टोलोजी) यह किसी छुपी हुई सूचना (information) का अध्ययन करने की प्रक्रिया है। आधुनिक समय में, बीज-लेखन को गणित और कम्प्यूटर विज्ञान दोनों की एक शाखा माना जाता है। यह सूचना सिद्धांत, कंप्यूटर सुरक्षा और इंजीनियरिंग से बहुत निकट सम्बन्ध रखता है। तकनीकी रूप से उन्नत समाज में कूटलेखन के अनुप्रयोग कई रूपों में मौजूद हैं। उदाहरण के लिये - एटीएम कार्ड, कंप्यूटर पासवर्ड और इलेक्ट्रॉनिक वाणिज्य- ये सभी कूटलेखन पर निर्भर करते हैं।

क्रिप्टोलोजी को मुख्यता दो भागो मैं बाटा गया है। क्रिप्टोग्राफी एवं क्रिप्टोएनालिसिस। इन प्रक्रियाओ के माध्यम से हम संदेशो एवं सूचनाओ को सुरक्षित तरीके से भेज एवं प्राप्त कर सकते हैं। अतः भेजने वाले के संदेशो को कूटित (एन्क्रिप्टेड) करना क्रिप्टोग्राफी कहलाता है। इस तकनीक का उपयोग करके हम सन्देश को इतना सुरक्षित करने का प्रयास करते हैं कि कोई बिचौलिया इस सन्देश को पढ़ न सके। संचार संदेशो की कमजोरी का विश्लेषण करना 'क्रिप्टोएनालिसिस' कहलाता है।

द्वितीय विश्व युद्ध में सेना के उच्च स्तरीय जनरल स्टाफ के संदेशों को कूटबद्ध करने के लिए या उन्हें गुप्त भाषा में लिखने के लिए उच्चस्तरीय बीजलेखन का प्रयोग किया गया।

शब्दावली[संपादित करें]

आधुनिक समय तक, क्रिप्टोग्राफ़ी प्रायः सिर्फ़ एन्क्रिप्शन या कूटबद्ध करने की प्रक्रिया (encryption) के रूप में जानी जाती थी, जिसका मतलब है- साधारण जानकारी (प्लेन टेक्स्ट या साधारण पाठ्य (plaintext)) को दुर्बोध या कठिनाई से समझ आने वाले अस्पष्ट माध्यम (यानी, सिफर टेक्स्ट या कूट-लिखित पाठ) में परिवर्तित करने की प्रक्रिया।[1][2] डीक्रिप्शन इसकी विपरीत प्रक्रिया है जिसमें साधारण गुप्त लिखावट को साधारण पाठ्य (plaintext) में बदला जाता है। एक गूढ़लेख (cipher) (या बीजलेख) एल्गोरिथ्म का एक जोड़ा है जो कूट लेखन और इसका विपरीत विकोडेन बनता है। गूढ़लेख की विस्तृत प्रक्रिया को दोनों के द्वारा नियंत्रित किया जाता है एल्गोरिथ्म और हर उदाहरण में एक कुंजी (key) के द्वारा। यह एक विशेष संदेश विनिमय सन्दर्भ के लिए एक गुप्त प्राचल है (आदर्श रूप से केवल संचार वाहक के लिए ही ज्ञात है) कुन्जियाँ बहुत महत्वपूर्ण होती हैं क्योंकि चर कुंजियों से रहित सिफर भंगुर होते हैं और इसलिए अधिकांश सदस्यों के लिए कम उपयोगी होते हैं। ऐतिहासिक रूप से, सिफर का उपयोग सीधे एन्क्रिप्शन या डिक्रिप्शन के लिए किया जाता था। इनका इस्तेमाल किसी अतिरिक्त प्रक्रिया जैसे प्रमाणीकरण या अखंडता जाँच के बिना किया जाता था।

बोलचाल (colloquial) की भाषा में "कोड या कूट (code)" शब्द का उपयोग अक्सर एन्क्रिप्शन की किसी भी विधि के अर्थ में या अर्थ को छुपाने के लिए किया जाता है। हालाँकि, क्रिप्टोग्राफ़ी या कूट लेखन में कोड या कूट का अधिक विशिष्ट अर्थ होता है; इसका अर्थ है सामान्य पाठ (यानी, एक सार्थक शब्द या वाक्यांश) की एक इकाई का एक कूट शब्द (code word) (उदाहरण के लिए, ऐप्पल पाई अटेक एट डॉन या सुबह होने पर हमलाको प्रतिस्थापित करता है) से प्रतिस्थापन। कूट का उपयोग अब गंभीर कूटलेखन में नहीं किया जाता है-इकाई पदों के रूप में ऐसी चीजों के लिए संयोगवश होने वाले अपवादों के अलावा। (उदाहरण:ब्रोंको फ्लाईट या ओपरेशन ओवर लोर्ड)-चूँकि ठीक प्रकार से चुने गए सिफर सर्वोत्तम कूटों से भी अधिक प्रायोगिक और अधिक सुरक्षित होते हैं और कंप्यूटर के लिए अधिक ग्राही होते हैं।

कुछ लोग अंग्रेजी में क्रिप्टोग्राफ़ी और क्रिप्टोलोजी शब्दों का उपयोग एक दूसरे के स्थान पर करते हैं, जबकि कुछ अन्य लोग (जिनमें आम तौर पर अमेरिकी सैनिक शामिल हैं) क्रिप्टोग्राफ़ी शब्द का उपयोग विशेष रूप से क्रिप्टोग्राफ़ी की तकनीकों का उपयोग करने के लिए करते हैं और क्रिप्टोलोजीशब्द का उपयोग क्रिप्टोग्राफ़ी और क्रिप्ट एनालिसिस के संयुक्त अध्ययन के लिए करते हैं।[3][4] किसी भी अन्य भाषा की तुलना में अंग्रेजी अधिक लचीली भाषा है जिसमें ऊपर दिए गए दूसरे अर्थ में क्रिप्टोलोजी या कूट विज्ञान (कूट विज्ञानी के द्वारा) का उपयोग किया जाता है, अंग्रेजी विकिपीडिया में, सामान्य शब्द जिसका प्रयोग किया जाता है वह है क्रिप्टोग्राफ़ी (क्रिप्टोग्राफर के द्वारा)

क्रिप्टोग्राफ़ी या क्रिप्टोलोजी में उपयोगी भाषाओँ के लाक्षणिक गुणों का अध्ययन जैसे आंकडों की बारंबारता, वर्ण संयोजन, सार्वभौमिक प्रारूप आदि को क्रिप्टोलिंगविस्टिक (cryptolinguistics) कहलाता है।

क्रिप्टोग्राफ़ी और क्रिप्ट एनालिसिस के इतिहास[संपादित करें]

आधुनिक युग के पहले, क्रिप्टोग्राफ़ी केवल गोपनीय संदेशों से सम्बंधित थी, (यानी, एन्क्रिप्शन) - संदेश (messages) का एक अनुछेद रूप से एक गैर अनुछेद रूप में रूपांतरण और फ़िर से दूसरे सिरे पर लाना। हाल के दशकों में, इस क्षेत्र में विस्तार हुआ है, गोपनीयता के मुद्दों से परे, इसमें कई और चीजें शामिल हो गई हैं, जैसे संदेश की अखंडता की जाँच, भेजने वाले / प्राप्त करने वाले की पहचान का प्रमाणीकरण (authentication), डिजिटल हस्ताक्षर (digital signature)s, इंटरैक्टिव सबूत (interactive proof) और दूसरों के बीच सुरक्षित अभिकलन (secure computation),

गुप्त लेखन के सबसे पुराने रूप को स्थानीय पेन और कागज से कुछ अधिक जरुरत होती थी। क्योंकि अधिकांश लोग इसे नहीं पढ़ सकते थे। अतिरिक्त साक्षरता, या विरोधी साक्षरता, के लिए वास्तविक कूटलेखन आवश्यक था। मुख्य क्लासिकल सिफर प्रकार हैं स्थानांतरण गूढ़लेख या ट्रांसपोसिशन सिफर (transposition cipher), जो एक संदेश में वर्णों के क्रम को पुनः व्यवस्थित करता है (एक साधारण पुनर्व्यवस्था के दौरान 'help me'बदल कर 'ehpl em' हो जाता है) और प्रतिस्थापन बीजलेख (substitution cipher) यह वर्णों या वर्णों के समूह को अन्य वर्णों या वर्णों के समूह के साथ व्यवस्थित तरीके से प्रतिस्थापित करता है, (उदाहरण 'fly at once' अंग्रेजी वर्णों में हर वर्ण को एक वर्ण से प्रतिस्थापित करने पर 'gmz bu podf' बन जाता है।) किसी भी पेशकश का सरल संस्करण उद्यमी विरोधियों से गोपनीयता के साथ और अब भी नहीं है। एक प्रारंभिक प्रतिस्थापन बीजलेख था सीज़र गूढ़लेख (Caesar cipher), जिसमें सामान्य पाठ का प्रत्येक वर्ण एक तय संख्या के स्थान के वर्ण के द्वारा प्रतिस्थापित होता है। इसे जूलियस सीज़र के नाम पर यह नाम मिला, उन्होंने सैन्य अभियानों के दौरान अपने जनरल से बातचीत करने के लिए इसे ३ के शिफ्ट के साथ प्रयोग किया। ठीक वैसे ही जैसे बूलीय बीजगणित एक्सेस -३ (EXCESS-3) कूट होता है।

एन्क्रिप्शन संचार (communications) में गोपनीयता (secrecy) को सुनिश्चित करता है, जैसे जासूस (spies), सैन्य नेताओं और राजनयिक के वार्तालाप। साथ ही कई पुराने हेब्रिऊ सिफर के रिकोर्ड भी मिलते हैं। काम सूत्र में क्रिप्टोग्राफ़ी का उपयोग प्रेमियों के द्वारा बिना किसी बाधा के बातचीत करने के लिए किया जाता था।[5] स्टेगानोग्राफी (Steganography) भी प्राचीन काल में पहले ही विकसित हुई। (यानि यहाँ तक की संदेश के अस्तित्व को छुपाना जिससे इसे गोपनीय रखा जा सके।) इसका एक पुराना उदाहरण हीरोडोट्स से मिलता है जिसमें एक संदेश को छुपाया गया-एक दास के मूंदे हुए सर पर बने हुए टेटू को फ़िर से उगे बालों के नीचे छुपा दिया गया।[2] स्टेगानोग्राफी के अधुनिक उदाहरण हैं, जानकारी छुपाने के लिए अदृश्य स्याही (invisible ink), माईक्रो डॉट (microdot) और डिजिटल वॉटरमार्क (digital watermark) का उपयोग।

क्लासिकल सिफर (और कुछ आधुनिक) के द्वारा उत्पन्न सिफर टेक्स्ट हमेशा प्लेन टेक्स्ट के बारे में सांख्यिकीय सूचना प्रकट करते हैं, जिसका उपयोग अक्सर उन्हें तोड़ने के लिए किया जाता है। 9 वीं शताब्दी में,अरब गणितज्ञ (Arab mathematician) बहुज्ञ (polymath), अल किंदी (Al-Kindi) (जिन्हें अल-किन्दुज के नाम से भी जाना जाता है,) के द्वारा आवृत्ति विश्लेषण (frequency analysis) की खोज के बाद लगभग ऐसे सभी सिफर एक ज्ञात हमलावर के द्वारा कम या अधिक भंगुर बन गए। इस तरह के क्लासिकल सिफर अभी भी लोकप्रिय हैं, हालाँकि अधिकांश पहेली (puzzle) के रूप में हैं (देखें क्रिप्टो ग्राम (cryptogram)) मूलतः सभी सिफर क्रिप्ट एनालिसिस के लिए कमजोर बने रहे, जब तक १४६७ में लियॉन बत्तिस्ता अलबर्टी (Leon Battista Alberti) ने स्पष्ट रूप से पोली एल्फा बेटिक गूढ़लेख (polyalphabetic cipher) का विकास नहीं किया हालाँकि इस बात का संकेत है कि यह प्राचीन अरब गणितज्ञ जैसे अल-किंदी[6] के लिए ज्ञात था। अलबर्टी की नई तकनीक में संदेश के भिन्न भागों के लिए भिन्न सिफर्स (जैसे प्रतिस्थापन वर्ण) का उपयोग किया गया, (संभवतः सीमा में प्रत्येक उत्तरोत्तर सामान्य पाठ वर्ण के लिए) उन्होंने संभवतः पहले स्वचालित सिफर उपकरण (cipher device) की भी खोज की, एक पहिया जो उसके आविष्कार के आंशिक अनुभूति को क्रियान्वित करता है। बहु वर्णी विगेनेर सिफर (Vigenère cipher) में एनक्रिप्शन एक कुंजी शब्द का प्रयोग करता है, जो उस वर्ण प्रतिस्थापन को नियंत्रित करता है जिस के आधार पर कुंजी शब्द के वर्ण का प्रयोग किया जाता है। १८०० के मध्य में बेबेज (Babbage) ने दर्शाया कि इस प्रकार के बहु वर्णी सिफर विस्तृत आवृति विश्लेषण तकनीकों के लिए आंशिक रूप से कमजोर होते हैं।[2]

हालाँकि आवृत्ति विश्लेषण कई सिफरों के विरुद्ध एक शक्तिशाली और सामान्य तकनीक है, फ़िर भी एनक्रिप्शन प्रायोगिक रूप से प्रभावशाली था; कई भावी एनक्रिप्शन विज्ञानी इस तकनीक से अज्ञात थे। आवृत्ति विश्लेषण का उपयोग किए बिना एक संदेश को तोड़ना, काम में लिए जाने वाले सिफर के लिए अत्यावश्यक ज्ञान था और शायद इस क्रिया में शामिल कुंजी के लिए भी। इस प्रकार जासूसी, रिश्वतखोरी, चोरी, धर्मत्याग आदि अधिक आकर्षक दृष्टिकोण बन गए। १९ वीं सदी में अंततः यह पहचान लिया गया कि सिफर के एल्गोरिथ्म की गोपनीयता एक संवेदन शील या व्यावहारिक सुरक्षा नहीं है; वास्तव में बाद में ऐसा महसूस किया गया कि उपयुक्त क्रिप्टोग्राफिक योजना (जिसमें सिफर भी शामिल हैं) सुरक्षित रखी जानी चाहिए, चाहे विरोधी पूरी तरह से सिफर एल्गोरिथम को समझ ले। कुंजी की गोपनीयता एक हमले के अंतर्गत गोपनीयता बनाये रखने के लिए, एक अच्छे सिफर के लिए पर्याप्त होनी चाहिए। यह बुनियादी सिद्धांत सबसे पहले १८८३ में अगस्टे कर्कहोफ (Auguste Kerckhoffs) के द्वारा स्पष्ट रूप से स्थापित किया गया और सामान्यतः कर्कहोफ सिद्धांत (Kerckhoffs' principle) के नाम से जाना जाता है; वैकल्पिक रूप से और अधिक स्पष्ट रूप से इसे क्लाडे शेन्नोन (Claude Shannon) के द्वारा फ़िर से स्थापित किया गया, जो सूचना सिद्धांत तथा सैद्धांतिक क्रिप्टोग्राफ़ी के मूल नियमों के आविष्कारक हैं, उन्होंने शेन्नोन की मेक्सिम के रूप में 'दी एनिमी नोज दी सिस्टम' भी दिया।

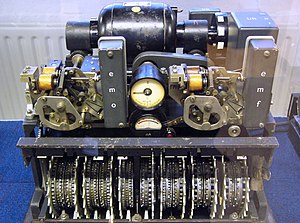

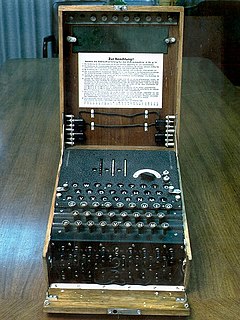

विभिन्न भौतिक साधनों और उपकरणों का उपयोग सिफर्स की सहायता के लिए किया जाता रहा है। इनमें एक सबसे प्राचीन है प्राचीन यूनान (ancient Greece) की स्काई टेल (scytale), एक छड़ी जिसका उपयोग एक सिफर के ट्रांस पोसिशन के लिए स्पर्तनों के द्वारा किया जाता था। मध्यकालीन समय में, अन्य उपकरणों की खोज की गई जैसे सिफर ग्रीले (cipher grille), जिसका उपयोग स्टेग्नोग्राफी के एक प्रकार के रूप में भी किया जाता था। बहु वर्णी सिफर की खोज के बाद अधिक परिष्कृत उपकरण आए जैसे अलबर्टी की सिफर डिस्क (cipher disk), जोहानिस ट्राईथेमिअस (Johannes Trithemius) की ताबुला रेकटा (tabula recta) योजना और थॉमस जेफरसन (Thomas Jefferson) का बहु सिलिंडर (multi-cylinder) (जिसकी पुनः खोज १९०० के आस पास स्वतंत्र रूप से बाजेरीज (Bazeries) के द्वारा की गई। २० वीं शताब्दी के प्रारम्भ में कई यांत्रिक एन्क्रिप्शन / डिक्रिप्शन के उपकरणों की खोज की गई और इनमें से कई पेटेंट युक्त थीं, जैसे रोटर मशीन (rotor machine); इसमें द्वितीय विश्व युद्ध और २० वीं शताब्दी के अंत में जर्मनी की सेना और सरकार के द्वारा प्रयुक्त प्रसिद्द एनिग्मा मशीन (Enigma machine) शामिल है।[7] इन डिजाइनों के अच्छी गुणवत्ता के उदाहरणों के द्वारा कार्यान्वित सिफर, द्वितीय विश्व युद्ध के बाद क्रिप्ट एनालिटिक कठिनाई में पर्याप्त वृद्धि हुई।[8]

द्वितीय विश्व युद्ध के बाद डिजिटल कंप्यूटर और इलेक्ट्रॉनिक्स के विकास से अधिक जटिल बीजलेखन की सम्भावना बढ़ गई। इसके अलावा, कंप्यूटर किसी भी बाइनरी फॉर्मेट में एनक्रिप्शन के लिए अनुमति देते हैं, इसके विपरीत क्लासिकल सिफर केवल लिखित भाषा टेक्स्ट को ही कूट रूप दे सकते थे। इस प्रकार, कंप्यूटर ने भाषाई क्रिप्टएनालिटिक दृष्टिकोण को प्रतिस्थापित किया। कई कंप्यूटर सिफर्स को बाइनरी (binary)बिट (bit) अनुक्रम (कभी कभी समूह या ब्लोक में) पर उनके आपरेशन के द्वारा परिलक्षित किया जाता है, इसके विपरीत क्लासिकल या यांत्रिक योजनायें सामान्यतः प्रत्यक्ष रूप से पारंपरिक केरेक्टर्स (जैसे वर्ण या अंक) को अभिव्यक्त करती हैं। हालाँकि, कंप्यूटर क्रिप्टएनालिसिस में भी सहायक सिद्ध हुआ है, इसने सिफर की बढ़ी हुई जटिलता के लिए कुछ सीमा तक क्षतिपूर्ति की है। बहरहाल, अच्छे आधुनिक सिफर्स क्रिप्ट एनालिसिस से हमेशा आगे रहे हैं; यह प्रारूपिक रूप से ऐसा मामला है कि गुणवत्ता सिफर का उपयोग बहुत प्रभावी है। (यानि तेज और कम स्रोतों की जरुरत) इसे तोड़ते समय पहले से कहीं ज्यादा प्रयास करना पड़ता है। क्रिप्ट एनालिसिस इतना अप्रभावी और अप्रायोगिक है कि यह प्रभावी रूप से असंभव है। पहले की तरह हमले की विकल्पी विधियाँ अनुक्रम में अधिक आकर्षक हो गई हैं।

क्रिप्टोग्राफ़ी में विस्तृत खुला शैक्षिक अनुसंधान अपेक्षाकृत रूप में हाल ही में किया गया; यह केवल १९७० के मध्य में ही शुरू हुआ। मध्ययुगीन काम कम व्यवस्थित और कम व्यापक था, तथा चर्च का ध्यान अधिक आकर्षित करता था। या सत्ता से प्रेरित था अथवा राज्य के लिए खतरनाक। हाल के समय में, आईबीएम कर्मियों ने एल्गोरिथम को डिजाइन किया जो संघीय (यानी अमेरिका) डेटा एन्क्रिप्शन स्टैंडर्ड (Data Encryption Standard) बन गया; वाईटफील्ड डिफ्फी और मार्टिन हेलमैन ने अपना कुंजी एग्रीमेंट एल्गोरिथम (their key agreement algorithm),[9] प्रकाशित किया; और आर एस ऐ (RSA) एल्गोरिथम का प्रकाशन मार्टिन गार्डनर के वैज्ञानिक अमेरिकी स्तम्भ (Scientific American) में किया गया। तभी से क्रिप्टोग्राफ़ी संचार, कंप्यूटर नेटवर्क (computer network) और कंप्यूटर सुरक्षा में व्यापक रूप से काम में लिया जाने वाला औजार बन गया है। अधिकांश आधुनिक क्रिप्टोग्राफिक तकनीकें अपनी कुंजियों को केवल तभी गोपनीय रख सकती हैं यदि विशिष्ट गणितीय समस्याएँ अन्योन्य हों। जैसे कि पूर्णांक गुणक (integer factorisation) या असतत लघुगणक (discrete logarithm) की समस्यायें सामान्यतः, इस बात के कोई पूर्ण प्रमाण नहीं है कि क्रिप्टोग्राफिक तकनीक सुरक्षित है (लेकिन एक समय पैड (one-time pad) देखें);फ़िर भी इस बात के प्रमाण हैं कि कुछ तकनीकें सुरक्षित हैं यदि कुछ कम्प्यूटेशनल समस्या को हल करना मुश्किल हो।

साथ ही क्रिप्टोग्राफिक इतिहास और क्रिप्टोग्राफिक एल्गोरिथम से अवगत होते हुए, सिस्टम डिजाइनरों को अपने डिजाइनों पर काम करते समय भावी सम्भव विकास के बारे में समझदारी के साथ सोचना चाहिए। उदाहरण के लिए, कंप्यूटर संसाधन क्षमता में सतत विकास ने ब्रूट फोर्स हमले (brute-force attack) की संभावना को बढ़ा दिया है। इस प्रकार से मूल लम्बाई (key length) को निर्दिष्ट करते समय, आवश्यक मूल लंबाई समान रूप से बढती हैं। क्वांटम कंप्यूटिंग (quantum computing) के संभावित प्रभावों पर कुछ क्रिप्टोग्राफिक सिस्टम डिजाइनरों के द्वारा पहले से ही विचार किया जा चुका है; इन मशीनों का निकट भविष्य में क्रियान्वयन संभवतः केवल एक अटकल से कम इस रिक्तिपूर्व सावधानी की आवश्यकता बनाना है।[10]

आवश्यक रूप से शुरुआती 20 वीं सदी के पहले, क्रिप्टोग्राफ़ी मुख्यतः भाषायी या लिग्विस्टिक और लेक्सिकोग्रफिक (lexicographic) प्रतिरूपों से सम्बंधित थी। उसके बाद से इस स्थिति में परिवर्तन आया और अब क्रिप्टोग्राफ़ी णित और कई अन्य व्यापक पहलुओं का व्यापक उपयोग करती है। जिनमें शामिल हैं सूचना सिद्धांत (information theory), कम्प्यूटेशनल जटिलता (computational complexity), सांख्यिकी, साहचर्य (combinatorics), सार बीजगणित (abstract algebra) और संख्या सिद्धांत (number theory)। क्रिप्टोग्राफ़ी अभियांत्रिकी की भी एक शाखा है, लेकिन एक असामान्य शाखा क्योंकि यह बुद्धिमान, सक्रिय और कुबुद्धि विपक्ष के साथ काम करती है, (देखें क्रिप्टोग्राफिक अभियांत्रिकी (cryptographic engineering) और सुरक्षा अभियांत्रिकी (security engineering)); अभियांत्रिकी के अधिकांश अन्य प्रकार केवल उदासीन प्राकृतिक बालों के साथ काम करते हैं। साथ ही एक ऐसा सक्रिय अनुसंधान भी है जो क्रिप्टोग्राफिक समस्याओं और क्वांटम भौतिकी (quantum physics) के बीच सम्बन्ध की जांच करता है, (देखें क्वांटम कूटलेखन (quantum cryptography) और क्वांटम कंप्यूटिंग (quantum computing))।

आधुनिक क्रिप्टोग्राफ़ी[संपादित करें]

क्रिप्टोग्राफ़ी के आधुनिक क्षेत्र को बहुत से क्षेत्रों में विभाजित किया जा सकता है। मुख्य क्षेत्रों पर यहाँ चर्चा की जा रही है; अधिक जानकारी के लिए क्रिप्टोग्राफ़ी के विषय (Topics in Cryptography) देखें।

सममित कुंजी कूटलेखन[संपादित करें]

सममित कुंजी क्रिप्टोग्राफ़ी एनक्रिप्शन की विधियों से सम्बंधित है जिसमें प्रेषक और प्राप्तकर्ता दोनों एक ही कुंजी को शेयर करते हैं। (या कभी कभी उनकी कुंजियाँ अलग होती हैं, लेकिन एक आसन कम्प्युटेबल तरीके से सम्बंधित होती हैं। यह एकमात्र ऐसा कूट लेखन था जो कि सार्वजनिक तौर पर जून १९७६ तक जाना जाता था।[9]

सममित कुंजी सिफर्स का आधुनिक अध्ययन मुख्यतः ब्लॉक सिफर (block ciphers) और स्ट्रीम सिफर्स (stream ciphers) और उनके अनुप्रयोगों से सम्बंधित है। एक अर्थ में एक ब्लॉक सिफर, एल्बरती के बहु वर्णी सिफर का एक आधुनिक अवतार है: ब्लॉक सिफर एक प्लेन टेक्स्ट के ब्लॉक को और एक कुंजी को इनपुट के रूप में लेते हैं और समान आकर के सिफर टेक्स्ट के ब्लॉक को एक आउट पुट के रूप में लेते हैं। चूँकि संदेश हमेशा एक सिंगल ब्लॉक की तुलना में लंबे होते हैं, क्रमागत ब्लॉक्स को एक दूसरे के साथ जोड़ने की कुछ विधियाँ जरुरी होती हैं। कई विधियों का विकास किया जा चुका है, कुछ एक पहलू में बेहतर सुरक्षा से युक्त हैं और अन्य कुछ दूसरों के साथ। ये ऑपरेशन की विधियाँ (modes of operation) हैं और एक क्रिप्टो सिस्टम में एक ब्लॉक सिफर का उपयोग करते समय इन पर सावधानीपूर्वक विचार किया जाना चाहिए।

डेटा एनक्रिप्शन स्टैण्डर्ड (Data Encryption Standard) और ऐडवानस्ड एनक्रिप्शन स्टैंडर्ड (Advanced Encryption Standard) ब्लॉक सिफर के डिजाइन हैं जिन्हें अमेरिकी सरकार के द्वारा क्रिप्टोग्राफिक मानक (cryptography standards) के रूप में निर्दिष्ट किया गया है। (हालाँकि ए ई एस को अपनाए जाने के बाद डी ई एस को पूरी तरह से निकाल दिया गया।)[11] एक अधिकारिक मानक के रूप में निंदा के बावजूद, डी ई एस (विशेष रूप से इसका अभी भी अपनाए जाने वाला और अधिक सुरक्षित वेरियंट है ट्रिपल-डी इ एस (triple-DES)) बहुत लोकप्रिय है; इसे अनुप्रयोगों की बड़ी श्रृंखला में प्रयुक्त किया जाता है, ए टी एम एनक्रिप्शन[12] से लेकर ई मेल गोपनीयता (e-mail privacy)[13] और सुरक्षित दूरस्थ पहुँच (secure remote access) तक। [14] कई अन्य ब्लॉक सिफर्स को गुणवत्ता में काफी बदलाव के साथ डिजाइन करके मुक्त किया गया है। बहुत सारों को बहुत अच्छी तरह से तोडे गए हैं। देखें श्रेणी: ब्लॉक सिफर्स.[10][15]

'ब्लॉक' प्रकार के विपरीत स्ट्रीम सिफर, कुंजी पदार्थों की एक लम्बी धारा को बनते हैं, इसे प्लेन टेक्स्ट के साथ, बिट बिट कर के या केरेक्टर केरेक्टर करके जोड़ा जाता है, कुछ एक-समय पैड (one-time pad) की तरह। एक स्ट्रीम सिफर में, आउट पुट स्ट्रीम एक छुपी हुई आन्तरिक अवस्था के आधार पर निर्मित होती है, जो सिफर के काम करने से बदल जाती है। यह आंतरिक अवस्था प्राम्भ में गुप्त कुंजी पदार्थ का उपयोग करते हुए स्थापित हो जाती है।आर सी ४ (RC4) व्यापक रूप से प्रयोग में आने वाला सिफर है, देखें श्रेणी: स्ट्रीम सिफर।[10] ब्लॉक सिफर्स का उपयोग स्ट्रीम सिफर्स के रूप में किया जा सकता है; देखें ब्लॉक सिफर मोड ऑफ़ ऑपरेशन (Block cipher modes of operation)।

क्रिप्टो ग्राफिक हेश फंक्शन (Cryptographic hash functions) क्रिप्टोग्राफिक एल्गोरिथम का एक तीसरा प्रकार है। वे इनपुट के रूप में किसी भी लम्बाई के संदेश को ले लेते हैं और आउट पुट के रूप में एक छोटा निश्चित लम्बाई का हैश (hash) देते हैं। जिसका उपयोग डिजिटल हस्ताक्षर (उदाहरण के लिए) में किया जा सकता है। अच्छे हेश फंक्शन के लिए एक हमलावर ऐसे दो संदेश नहीं पा सकता जो समान हेश उत्पन्न करते हों। एम डी ४ (MD4) एक लंबे समय से इस्तेमाल किया जाने वाला हेश फंक्शन है; जो अब टूट गया है; एम डी ५ (MD5) एम डी ४ का एक प्रबल वेरियंट है, इसका उपयोग भी बहुत अधिक किया जाता है, लेकिन व्यवहार में टूटा हुआ है। अमेरिकी राष्ट्रीय सुरक्षा एजेंसी (National Security Agency) ने एम डी ५ की तरह के हेश फंक्शनों की एक श्रृंखला सुरक्षित हेश एल्गोरिथम (Secure Hash Algorithm) का विकास किया: एस एच ऐ-० एक कमजोर एल्गोरिथम था जिसे एजेंसी ने निकाल दिया; एस एच ऐ-१ व्यापक रूप से प्रयुक्त और एम डी ५ की तुलना में अधिक सुरक्षित है, लेकिन क्रिप्ट एनालिसिस ने इसके विरुद्ध हमलों की पहचान कर ली है; एस एच ऐ २ समूह एस एच ऐ १ पर सुधार करती है, लेकिन यह अभी तक व्यापक रूप से प्रयुक्त नहीं की जाती। और यू एस मानक प्राधिकरण ने इसे सुरक्षा के दृष्टिकोण से "महत्वपूर्ण" माना और " एन आई एस टी के पूर्ण हेश एल्गोरिथम टूल किट की मजबूती में सुधार लाने के लिए" एक नए मानक का विकास किया।[16] इस प्रकार, एक हैश फंक्शन डिजाइन प्रतियोगिता (hash function design competition) चल रही है, जो २०१२ तक एस एच ऐ ३ नामक नए यू एस राष्ट्रीय मानक का चयन करेगी।

संदेश प्रमाणीकरण कोड (Message authentication code) क्रिप्टोग्राफिक हेश फंक्शन्स से बहुत अधिक मिलते जुलते हैं, केवल एक विभिन्नता यह है कि एक गुप्त कुंजी का उपयोग रसीद पर हेश मान[10] को प्रमाणित करने के लिए किया जाता है।

सार्वजनिक कुंजी क्रिप्टोग्राफ़ी[संपादित करें]

सममित कुंजी क्रिप्टो प्रणाली एक संदेश के एनक्रिप्शन और डीक्रिप्शन लिए समान कुंजी का प्रयोग करती है। हालाँकि एक संदेश या संदेशों के समूह के पास दूसरों की तुलना में एक अलग कुंजी हो सकती है। सममित सिफर का एक महत्वपूर्ण नुक्सान यह है कि उन्हें सुरक्षित रूप से काम में लेने के लिए कुंजी प्रबंधन (key management) जरुरी है। संचार दल के प्रत्येक विशिष्ट जोड़े को आदर्श रूप से अलग कुंजी का उपयोग करना चाहिए और शायद हर सिफर टेक्स्ट बदला जाता है। आवश्यक कुंजियों की संख्या नेटवर्क सदस्यों की संख्या के वर्गों (square) के साथ बढती हैं। इन सभी को सीधा और गुप्त रखने के लिए इन्हें बहुत जल्दी जटिल कुंजी प्रबंधन योजना की जरुरत होती है। दो संचार दलों के बीच एक गुप्त कुंजी को सुरक्षित रूप से स्थापित करने में कठिनाई यह है कि जब एक सुरक्षा चेनल (secure channel) उन दोनों के बीच पहले से उपस्थित नहीं होता तो चिकन और अंडे की समस्या (chicken-and-egg problem) उत्पन्न होती है जो वास्तविक संसार में क्रिप्टोग्राफ़ी के उपयोगकर्ताओं के लिए एक प्रायोगिक बाधा है।

एक १९७६ के ग्राउंड ब्रेकिंग पेपर में वाईटफील्ड डिफ्फी (Whitfield Diffie) और मार्टिन हेलमैन (Martin Hellman) ने सार्वजानिक कुंजी (अधिक सामान्य रूप से यह असममित कुंजी कहलाती है) क्रिप्टोग्राफ़ी की धारणा को प्रस्तावित किया। जिसमें दो अलग लेकिन गणितीय रूप से सम्बंधित कुजियों का प्रयोग किया जाता है; एक सार्वजनिक कुंजी और निजी कुंजी।[17] सार्वजनिक कुंजी को इस प्रकार से बनाया गया है कि एक कुंजी (निजी कुंजी) कि गणना दूसरी (सार्वजनिक कुंजी) से अव्यवहारिक है। फ़िर भी वे आवश्यक रूप से सम्बंधित हैं। इसके बजाय, दोनों कुंजियों को गुप्त रूप से, एक असंबंधित जोड़े के रूप में उत्पन्न किया गया है।[18] इतिहासकार डेविड कहन (David Kahn) ने सार्वजानिक कुंजी क्रिप्टो ग्राफी को "पुनर्जागरण में उत्पन्न एक बहुवर्णी प्रतिस्थापन से लेकर क्षेत्र में एक नई सर्वाधिक क्रन्तिकारी अवधारणा "के रूप में वर्णित किया है।[19]

सार्वजानिक कुंजी क्रिप्टो प्रणाली में सार्वजानिक कुंजी को मुक्त रूप से वितरित किया जाता है, जबकि इसकी जोड़े की निजी कुंजी गुप्त रहनी चाहिए।सार्वजनिक कुंजी का उपयोग प्रारूपिक रूप से एनक्रिप्शन के लिए किया जाता है, जबकि निजी या गुप्त कुंजी का उपयोग डीक्रिप्शन के लिए किया जाता है। डिफ्फी और हेलमैन ने दर्शाया कि सार्वजानिक कुंजी क्रिप्टोग्राफ़ी डिफ्फी - हेलमैन (Diffie-Hellman) कुंजी विनिमय प्रोटोकोल के प्रदर्शन के द्वारा सम्भव है।[9]

१९७८ में रोनाल्ड एल रिवेस्ट (Ronald Rivest),आदि शमीर (Adi Shamir) और लेन एडलेमन (Len Adleman) ने आर एस ए (RSA) एक अन्य सार्वजनिक कुंजी प्रणाली की खोज की।[20]

१९९७ में, यह सार्वजनिक रूप से ज्ञात हो गया कि असममित कुंजी क्रिप्टोग्राफ़ी की खोज जेम्स एच. एलिस (James H. Ellis) के द्वारा जी सी एच क्यू (GCHQ) में की गई जो एक ब्रिटिश खुफिया संगठन है और १९७० के पूर्व में डिफ्फी - हेलमैन और आर एस ए एल्गोरिथम दोनों को पहले से ही विकसित किया जा चुका था (क्रमशः माल्कोम जे विलियमसन (Malcolm J. Williamson) और क्लिफ्फोर्ड कोक्स (Clifford Cocks) के द्वारा)।[21]

डिफ्फी - हेलमैन और आर एस ए (RSA) एल्गोरिथम, उच्च गुणवत्ता सार्वजानिक कुंजी एल्गोरिथम के पहले ज्ञात उदाहरण हैं, साथ ही सबसे ज्यादा प्रयुक्त भी किए जाते हैं। अन्य में शामिल हैं क्रामर-शूप क्रिप्टो प्रणाली (Cramer-Shoup cryptosystem), ई एल गेमल एन्क्रिप्शन (ElGamal encryption) और विभिन्न अंडाकार वक्र तकनीकें। (elliptic curve techniques) देखें श्रेणी: असममित-कुंजी क्रिप्टो प्रणाली।

एनक्रिप्शन के अलावा, सार्वजानिक कुंजी क्रिप्टोग्राफ़ी का उपयोग डिजिटल हस्ताक्षर (digital signature) योजनाओं को क्रियान्वित करने के लिए भी किया जा सकता है। एक डिजिटल हस्ताक्षर एक साधारण हस्ताक्षर (signature) की याद ताजा करता है; उन दोनों के पास ऐसे लक्षण होते हैं कि एक उपयोगकर्ता के लिए उनका उत्पादन आसन होता है, लेकिन किसी और के लिए जालसाजी (forge) करना मुश्किल होता है। डिजिटल हस्ताक्षर को हस्ताक्षर किए जा रहे संदेश के अवयव से स्थायी रूप से बांधा जा सकता है; फ़िर उन्हें किसी भी प्रयास के लिए एक दस्तावेज से दूसरे दस्तावेज तक नहीं भेजा जा सकता है। डिजिटल हस्ताक्षर योजनाओं में, दो एल्गोरिथम होते हैं; एक हस्ताक्षर के लिए जिसमें संदेश (या संदेश का एक हेश या दोनों) पर कार्यवाही करने के लिए एक गुप्त कुंजी का प्रयोग किया जाता है और दूसरा सत्यापन, के लिए जिसमें हस्ताक्षर की वैद्यता की जांच करने के लिए संदेश के साथ एक सार्वजनिक मिलान कुंजी प्रयुक्त की जाती है।आर एस ऐ (RSA) और डी एस ऐ (DSA) दो सबसे लोकप्रिय डिजिटल हस्ताक्षर योजनाएं है। डिजिटल हस्ताक्षर सार्वजनिक कुंजी बुनियादी संरचना (public key infrastructure) की गतिविधि के लिए और कई नेटवर्क सुरक्षा योजनाओं (उदाहरण एस एस एल/टी एल एस (SSL/TLS) कई वी पी एन (VPN) आदि) के लिए केन्द्रीय होते हैं।[15]

सार्वजनिक कुंजी एल्गोरिदम अधिकांशतः "मुश्किल"समस्याओं, अक्सर संख्या सिद्धांत (number theory) से समस्याओं की कम्प्यूटेशनल जटिलता (computational complexity) पर आधारित होते हैं। उदाहरण के लिए, आर एस ए की कठोरता पूर्णांक गुणन खंड (integer factorization) की समस्याओं से सम्बंधित होती है। जबकी डिफ्फी - हेलमैन और डी एस ए असतत लघुगणक (discrete logarithm) की समस्या से सम्बंधित हैं। अभी हाल ही में दीर्घवृत्तीय वक्र क्रिप्टोग्राफ़ी (elliptic curve cryptography) का विकास हुआ है जिसमें सुरक्षा दीर्घवृत्तीय वक्र (elliptic curve) से युक्त संख्या सैद्धांतिक समस्याओं पर आधारित होती है। अंतर्निहित समस्याओं की कठिनाई के कारण, ज्यादातर सार्वजनिक कुंजी एल्गोरिदम में मॉड्यूलर (modular) गुणन और घतियकरण जैसी गतिविधियाँ शामिल होती हैं। जो अधिकांश ब्लॉक सिफर्स विशेष रूप से प्रारूपिक कुंजी आकार से युक्त ब्लॉक सिफर्स में प्रयुक्त तकनीकों की तुलना में कम्प्युटेशनल रूप से अधिक मंहगे होते हैं। जिसके परिणाम स्वरुप सार्वजनिक कुंजी क्रिप्टो तंत्र सामान्यतः संकर क्रिप्टो तंत्र (hybrid cryptosystem) होते हैं, जिसमें एक तीव्र उच्च गुणवत्ता के सममित कुंजी एनक्रिप्शन एल्गोरिथम का उपयोग ख़ुद संदेश के लिए किया जाता है, जबकि सम्बंधित सममित कुंजी को संदेश के साथ भेजा जाता है, लेकिन सार्वजनिक कुंजी एल्गोरिथम का उपयोग करते हुए उसे एनक्रिप्ट किया जाता है। इसी प्रकार, संकर हस्ताक्षर योजनायें अक्सर प्रयुक्त की जाती हैं जिनमें एक क्रिप्टोग्राफिक हेश फंक्शन की गणना की जाती है और केवल परिणामी हेश को डिजिटल रूप से हस्ताक्षर किया जाता है।[10]

क्रिप्ट एनालिसिस[संपादित करें]

क्रिप्ट एनालिसिस का उद्देश्य है एक क्रिप्टोग्राफिक योजना में किसी असुरक्षा या कमजोरी का पता लगना। इस प्रकार से इसके उपसंस्करण की अनुमति देना।

यह एक सामान्य ग़लतफ़हमी है कि हर एन्क्रिप्शन पद्धति को तोड़ा जा सकता है।क्लाउदे शान्नोन (Claude Shannon) ने बेल लेबोरेटरीज (Bell Labs) में उनके द्वितीय विश्व युद्ध के कार्य के सम्बन्ध में साबित किया कि एक समय पैड (one-time pad) सिफर भंगुर नहीं है, उन्होंने बताया कि मूल पदार्थ यादृच्छिक (random) होते हैं और फ़िर से कभी भी काम में नहीं लिए जा सकते हैं और बताया कि इसमें सभी सम्भव हमलावर होते हैं और इनकी लम्बाई संदेश के बराबर या उससे अधिक होती है।[22] एक समय पैड, के अलावा अधिकांश सिफर ब्रूट फोर्स हमले (brute force attack) के द्वारा पर्याप्त कम्प्युटेशनल प्रयास से तोडे जा सकते हैं, लेकिन जरुरी प्रयास की मात्रा सिफर के उपयोग के लिए आवश्यक प्रयास की तुलना में घातीय (exponentially) रूप से कुंजी के आकार पर निर्भर कर सकती है, ऐसी स्थिति में, प्रभावी सुरक्षा को प्राप्त किया जा सकता है यदि यह साबित हो जाये कि आवश्यक प्रयास (यानि शेन्नोन के शब्दों में "कार्य कारक ") किसी भी विरोधी की क्षमता के परे है। अर्थात, यह दर्शाया जाना चाहिए कि सिफर को तोड़ने के लिए कोई प्रभावी विधियां (बहुत अधिक समय लेने वाली ब्रूट फोर्स विधि के विपरीत) नहीं खोजी जा सकती है। चूँकि वर्तमान में ऐसी कोई प्रदर्शन नहीं किये गए हैं, आज के समय में एक समय पेड एकमात्र सैद्धांतिक अटूट सिफर है।

क्रिप्तानालिसिस हमलों की कई किस्में हैं और इन्हें कई तरीकों से वर्गीकृत किया जा सकता है। एक सामान्य विभेदन इस आधार पर किया जाता है कि एक हमलावर क्या जानता है और कौन सी क्षमतायें उपलब्ध हैं।सिफर टेक्स्ट एकमात्र हमले (ciphertext-only attack) में, क्रिप्टो विश्लेषक के लिए केवल सिफर टेक्स्ट उपलब्ध होता है। (अच्छी आधुनिक क्रिप्टो प्रणाली सामान्यतः सिफर टेक्स्ट एकमात्र हमले के लिए प्रभावी रूप से प्रतिरक्षित होती है। एक ज्ञात प्लेन टेक्स्ट हमले (known-plaintext attack) में, क्रिप्ट विश्लेषक के लिए सिफर टेक्स्ट और इससे सम्बंधित प्लेन टेक्स्ट उपलब्ध होते हैं (या ऐसे कई जोडों के लिए) एक चयनित प्लेन टेक्स्ट हमले (chosen-plaintext attack) में, क्रिप्ट विश्लेषक एक प्लेन टेक्स्ट को चुनता है और इससे सम्बंधित सिफर टेक्स्ट का अध्ययन करता है, (संभवतः कई बार); इसका एक उदाहरण है द्वितीय विश्व युद्ध के दौरान ब्रिटिश के द्वारा (gardening) प्रयुक्त गार्डनिंग (the British)। अंततः एक चयनित सिफर टेक्स्ट हमले (chosen-ciphertext attack) में क्रिप्ट विश्लेषक सिफर टेक्स्ट के चयन और इससे सम्बंधित प्लेन टेक्स्ट का अध्ययन करने में सक्षम होता है।[10] साथ ही अक्सर ऐसी गलतियाँ होती हैं (सामान्यतः, शामिल प्रोटोकॉल्स (protocols) में से एक के उपयोग या डिजाइन में; इसके कुछ ऐतिहासिक उदाहरणों के लिए देखें एनिग्मा का क्रिप्टएनालिसिस (Cryptanalysis of the Enigma))

सममित कुंजी सिफर के क्रिप्ट एनालिसिस में प्रारूपिक रूप से शामिल है स्ट्रीम सिफर या ब्लॉक सिफर के विरुद्ध हमलों की खोज करना। एक कुशल सिफर के खिलाफ किसी भी हमले की तुलना में यह अधिक प्रभावी होता है। उदाहरण के लिए, डी ई एस के विरुद्ध एक साधारण ब्रूट फोर्स हमले को एक ज्ञात प्लेन टेक्स्ट और २ ५५ डीक्रिप्शन की जरुरत होती है, यह उस बिंदु पर पहुँचने के लिए लगभग आधी संभव कुंजियों पर प्रयास करता है जहाँ बेहतर संभावनाएं होती हैं। लेकिन यह पर्याप्त आश्वासन नहीं देता है; डी ई एस के खिलाफ एक रैखिक क्रिप्ट एनालिसिस (linear cryptanalysis) को २ ४३ ज्ञात प्लेन टेक्स्ट और लगभग २ ४३ डी ई एस गतिविधियों की जरुरत होती है।[23] यह ब्रूट फोर्स हमलों पर एक अच्छा सुधार है।

सार्वजानिक कुंजी एल्गोरिथम भिन्न समस्याओं की कम्प्युटेशनल जटिलता पर आधारित है। इनमें से सबसे प्रसिद्ध है पूर्णांक गुणन खंड (integer factorization)(उदाहरण आर एस ऐ एल्गोरिथम पूर्णांक गुणक से सम्बंधित समस्याओं पर आधारित है)। लेकिन असतत लघुगणक (discrete logarithm) की समस्याएँ भी बहुत महत्वपूर्ण हैं। अधिकांश सार्वजनिक कुंजी क्रिप्ट विश्लेषण, इन कम्प्यूटेशनल समस्याओं, या उनमें से कुछ को प्रभावी रूप से सुलझाने के लिए सांख्यिकीय एल्गोरिथम का उपयोग करते हैं। (यानी, एक व्यावहारिक समय में)।उदाहरण के लिए, असतत लघुगणक के दीर्घवृत्तीय वक्र आधारित (elliptic curve-based) संस्करण को हल करने के लिए सर्वोत्तम ज्ञात एल्गोरिथम बहुत अधिक समय लेते हैं, इसकी तुलना में गुणन खंड के लिए सर्वोत्तम ज्ञात एल्गोरिथम सामान आकार की समस्याओं को हल करने के लिए कम समय लेते हैं। इस प्रकार से, हमले के लिए प्रतिरोध की तुल्य क्षमता प्राप्त करने के लिए गुणन खंड पर आधारित एनक्रिप्शन तकनीकों को दीर्घवृत्तीय वक्र तकनीक की तुलना में बड़ी कुंजियों का प्रयोग करना चाहिए। इसी कारण से, दीर्घवृत्तीय वक्र पर आधारित सार्वजनिक कुंजी क्रिप्टो प्रणाली १९९० के मध्य में हुई खोज से बहुत लोकप्रिय हो गयी है।

जब शुद्ध क्रिप्ट एनालिसिस एल्गोरिथम की कमजोरी का उपयोग करता है, क्रिप्टो प्रणाली पर अन्य हमले वास्तविक उपकरणों में एल्गोरिथम के उपयोग पर आधारित होते हैं और ये साइड चेनल हमले (side-channel attack)कहलाते हैं। यदि एक क्रिप्ट विश्लेषक के लिए समय की मात्रा उपलब्ध है और उपकरण ने प्लेन टेक्स्ट की एक संख्या को एनक्रिप्ट किया, या उसने एक पासवर्ड या पिन केरेक्टर में किसी त्रुटि का पता लगाया, तो वह एक सिफर को तोड़ने के लिए एक टाइमिंग अटेक (timing attack) का उपयोग कर सकता है, जो विश्लेषण के लिए प्रतिरोधी है। एक हमलावर महत्वपूर्ण जानकारी प्राप्त करने के लिए सन्देश की लम्बाई और प्रतिरूप का भी अध्ययन कर सकता है; यह ट्रेफिक विश्लेषण (traffic analysis) कहलाता है,[24] और यह एक चेतावनी विरोध के लिए बहुत उपयोगी हो सकता है। एक क्रिप्टो प्रणाली का अच्छा प्रशासन नहीं होना, जैसे बहुत छोटी कुंजियों का प्रयोग, किसी भी प्रणाली को कमजोर कर देगा, चाहे उसमें और सभी गुण उपस्थित हों और बेशक, सामाजिक इंजीनियरिंग (social engineering) और अन्य हमले जो क्रिप्टो प्रणाली के साथ काम करते हैं, या जिस सन्देश के वे हेंडल करते हैं (उदहारण रिश्वतखोरी (bribery), फिरौती (extortion),ब्लैकमेल (blackmail),जासूसी (espionage),यातना (torture).......) इन सभी में सबसे अधिक प्रभावी हमले हो सकते हैं।

क्रिप्टो ग्राफिक प्रिमितिव्स[संपादित करें]

क्रिप्टोग्राफ़ी में अधिकांश सैद्धांतिक कार्य क्रिप्टोग्राफिक प्रिमीटिव्स (cryptographic primitives) का और -; मूल क्रिप्टोग्राफिक गुणों से युक्त एल्गोरिथम का; और अन्य क्रिप्टोग्राफिक समस्याओं से उनके सम्बन्ध का उपयोग करता है। इसके बाद अधिक जटिल क्रिप्टोग्राफिक उपकरण इन मूल प्रिमीतिव्स से बनते हैं। ये प्रिमितिव्स मौलिक गुण उपलब्ध कराते हैं, जो क्रिप्टोसिस्टम (cryptosystems)या क्रिप्टोग्राफिक प्रोटोकाल नामक अधिक जटिल उपकरणों के विकास में प्रयुक्त किये जाते हैं। जो एक या अधिक उच्च स्तरीय सुरक्षा लक्षणों की गारंटी देते हैं। ध्यान दें कि यद्यपि, क्रिप्टोग्राफिक प्रिमितिव्स और क्रिप्टो सिस्टम के बीच विभेदन निश्चित नहीं है; उदाहरण के लिए, आर एस ऐ (RSA) एल्गोरिथम को कभी कभी क्रिप्टो सिस्टम माना जाता है और कभी कभी एक प्रिमिटिव। क्रिप्टोग्राफिक प्रिमिटिव के प्रारूपिक उदाहरणों में शामिल हैं कूट यादृच्छिक फंक्शन (pseudorandom function), एक तरफ का फंक्शन (one-way function) आदि।

क्रिप्टो प्रणाली[संपादित करें]

एक या अधिक क्रिप्टोग्राफिक प्रिमिटिव का उपयोग अक्सर एक अधिक जटिल एल्गोरिथम के विकास के लिए किया जाता है, यह एक क्रिप्टोग्राफिक सिस्टम या क्रिप्टो सिस्टम कहलाता है। क्रिप्टो सिस्टम (उदाहरण ई एल गेमल एन्क्रिप्शन (El-Gamal encryption)) विशेष फंक्शन (उदाहरण सार्वजनिक कुंजी एनक्रिप्शन) उपलब्ध करने के लिए डिजाइन किये जाते हैं, जबकि ये विशेष सुरक्षा लक्षणों (उदाहरण यादृच्छिक ओरेकल मॉडल (CPA) में सी पी ऐ (random oracle model) सुरक्षा) की गारंटी भी देते हैं। क्रिप्टो सिस्टम, सिस्टम के सुरक्षा लक्षणों का समर्थन करने के लिए अंतर्निहित क्रिप्टोग्राफिक प्रिमितिव्स के गुणों का उपयोग करता है। बेशक, चूँकि प्रिमिटिव और क्रिप्टो सिस्टम के बीच का विभेदन निश्चित नहीं है, कई और प्रिमिटिव क्रिप्टो सिस्टम के संयोजन से एक परिष्कृत क्रिप्टो सिस्टम व्युत्पन्न किया जा सकता है। कई मामलों में, क्रिप्टो सिस्टम की संरचना में स्थान में (उदाहरण एक सुरक्षित सन्देश के प्रेक्षक तथा इसके ग्राही के बीच) या समय के साथ (उदाहरण कृतो ग्राफिक रूप से सुरक्षित बेक अप (backup)) आंकडे) दो या अधिक दलों के बीच आगे और पीछे संचार होता है। ऐसे क्रिप्टोसिस्टम कभी कभी क्रिप्टो ग्राफिक प्रोटोकाल (cryptographic protocol) कहलाते हैं।

कुछ व्यापक रूप से ज्ञात क्रिप्टो सिस्टम हैं आर एस ऐ एनक्रिप्शन (RSA encryption), शनोर हस्ताक्षर (Schnorr signature), ई एल गेमल एन्क्रिप्शन (El-Gamal encryption), पी जी पी (PGP), आदि। अधिक जटिल क्रिप्टो सिस्टम हैं इलेक्ट्रॉनिक नकद (electronic cash)[25] सिस्टम, साइन क्रिप्शन (signcryption) सिस्टम आदि। कुछ अधिक सैद्धांतिक क्रिप्टो सिस्टम (यानि कम व्यावहारिक) हैं इंटरैक्टिव प्रूफ़ सिस्टम (interactive proof system),[26](जैसे शून्य-ज्ञान प्रूफ़ (zero-knowledge proof)[27]) सिस्टम जो रहस्यों को शेयर करने के लिए हैं। (secret sharing)[28][29] आदि।

हाल ही के समय तक अधिकांश क्रिप्टो सिस्टम्स के अधिकांश सुरक्षा लक्षण अनुभवजन्य तकनीकों का उपयोग करते हुए प्रर्दशित किये गए। या इनके लिए तदर्थ कारणों का उपयोग किया गया। हाल ही में, क्रिप्टो सिस्टाम्स की सुरक्षा को स्थापित करने के लिए औपचारिक तकनीकों के विकास हेतु काफी प्रयास किये गए हैं; इसे सामान्यतः प्रमाण्य सुरक्षा (provable security)कहा जाता है। प्रमाण्य सुरक्षा के बारे में सामान्य विचार है, क्रिप्टो सिस्टम के किसी सुरक्षात्मक पहलू से समझोता करने के लिए कम्प्युटेशनल जटिलता के बारे में तर्क देना (यानि किसी भी प्रतिकूलता के लिए)।

सॉफ्टवेयर अनुप्रयोगों में क्रिप्टोग्राफ़ी का एकीकरण और कार्यान्वयन कितना उत्तम है इस का अध्ययन अपने आप में एक अलग क्षेत्र है, देखें: क्रिप्टोग्राफिक अभियांत्रिकी (cryptographic engineering) और सुरक्षा अभियांत्रिकी (security engineering)

कानूनी मुद्दों से युक्त कूटलेखन[संपादित करें]

रोक या निषेध[संपादित करें]

खुफिया जानकारी जुटाने और कानून प्रवर्तन (law enforcement) एजेंसियों के लिए क्रिप्टो ग्राफी बहुत लम्बे समय से महत्वपूर्ण रही है। दरअसल गुप्त संचार अपराधिक या यहाँ तक कि राजद्रोह (treason) भी हो सकते हैं; वे जिनके संचार जांच के लिए खुले तौर पर उपलब्ध हैं, उनके कम होने की संभावना हो सकती है। इसकी गोपनीयता (privacy) की सुविधा की वजह से और इसके निषेध पर गोपनीयता परिचर की कमी की वजह से, क्रिप्टोग्राफ़ी नागरिक अधिकारों के लिए भी बहुत महत्वपूर्ण हैं। तदनुसार, क्रिप्टोग्राफ़ी के आस पास विवादास्पद कानूनी मुद्दों का इतिहास रहा है, विशेष रूप से सस्ते कम्प्यूटरों के आगमन के बाद से उच्च गुणवत्ता की क्रिप्टोग्राफ़ी की उपलब्द्धता बढ़ गयी है।

कुछ देशों में, यहाँ तक कि क्रिप्टोग्राफ़ी का घरेलू उपयोग या तो प्रतिबंधित है या कर दिया गया है। १९९९ तक, फ्रांस उल्लेखनीय रूप से क्रिप्टोग्राफ़ी के घरेलू उपयोग पर रोक लगा दी, हालाँकि इससे इनमें से कईयों को रियायत मिली है। चीन में, क्रिप्टोग्राफ़ी का उपयोग करने के लिए अभी भी एक लाइसेंस जरुरी है। कई देशों में क्रिप्टोग्राफ़ी के उपयोग पर सख्त प्रतिबंध है।बेलारूस,कजाकिस्तान, मंगोलिया, पाकिस्तान, रूस, सिंगापुर, ट्यूनीशिया और वियतनाममें अधिक प्रतिबंधित कानून हैं।[30]

संयुक्त राज्य अमेरिका, में क्रिप्टोग्राफ़ी घरेलु उपयोग के लिए कानूनी है, लेकिन क्रिप्टोग्राफ़ी से सम्बंधित कानूनी मुद्दों पर बहुत अधिक मतभेद है। एक विशेष रूप से महत्वपूर्ण मुद्दा है क्रिप्टोग्राफिक सॉफ्टवेयर और हार्डवेयर तथा क्रिप्टोग्राफ़ी का निर्यात (export of cryptography)। संभवतः द्वितीय विश्व युद्ध में क्रिप्ट विश्लेषण के महत्त्व और एक उम्मीद कि क्रिप्टोग्राफ़ी निरंतर राष्ट्रीय सुरक्षा के लिए महत्वपूर्ण बनी रहेगी, के कारण, कई पश्चिमी देशों ने कुछ स्थानों पर क्रिप्टोग्राफ़ी के निर्यात को सख्ती से विनियमित किया है। द्वितीय विश्व युद्ध के बाद, अमेरिका में एनक्रिप्शन तकनीक को समुद्र पार बेचना या वितरित करना गैर कानूनी था; वास्तव में, एनक्रिप्शन को एक सहायक सैन्य उपकरण के रूप में नामित किया गया। और संयुक्त राज्य हथियारों की सूची (United States Munitions List) में शामिल किया गया।[31] निजी कंप्यूटर (personal computer), असममित कुंजी एल्गोरिथम (यानि सार्वजानिक कुंजी तकनीक) और इंटरनेट के विकास तक यह विशेष रूप से समस्या युक्त नहीं था। हालांकि, जैसे जैसे इंटरनेट का विकास हुआ और कम्प्यूटरों की उपलब्धता बढ़ गयी, उच्च गुणवत्ता एनक्रिप्शन तकनीकें विश्व भर में जानी मानी तक तकनीकें बन गयीं। इसके परिणामस्वरूप निर्यात नियंत्रण वाणिज्य और अनुसंधान के लिए एक बाधा बनता हुआ दिखाई दिया।

निर्यात नियंत्रणों[संपादित करें]

१९९० में, क्रिप्टोग्राफ़ी के अमेरिकी निर्यात नियमों के लिए कई चुनौतियां थीं। एक में शामिल थी फिलिप जिमर्मेन (Philip Zimmermann) का प्रीटी गुड प्राइवेसी (Pretty Good Privacy) एनक्रिप्शन प्रोग्राम; यह इसके स्रोत कोड (source code) के साथ यु एस में जारी की गयी। और जून १९९१ में इंटरनेट पर उपलब्ध हो गयी।आर एस ऐ सुरक्षा (RSA Security)(तब आर एस ऐ डाटा सेक्योरिटी, इंक, या आर एस ऐ डी आई कहलाता था।) की एक शिकायत के बाद कई सालों के लिए जिमर्मेन पर कस्टम सेवा और एफ बी आई (FBI) के द्वारा जांच की गयी। हालाँकि कभी भी कोई अभियोग नहीं लगाया गया।[32][33] साथ ही, डैनियल बर्नस्टेन (Daniel Bernstein) जो उस समय यूसी बर्कले (UC Berkeley) में स्नातक के विद्यार्थी थे, उन्होंने अमेरिकी सरकार के खिलाफ एक मुकदमा दायर किया, जिसमें मुक्त भाषण (free speech) पर आधारित प्रतिबंधों के कुछ पहलुओं को चुनौती दी गयी। १९९५ में बर्न स्टेन बनाम संयुक्त राज्य (Bernstein v. United States) मामला जिसका १९९९ में अंतिम फैसला आया कि क्रिप्टोग्राफिक एल्गोरिथम और सिस्टम के लिए प्रकाशित स्रोत कोड संयुक्त राज्य अमेरिका के संविधान के द्वारा मुक्त भाषण (free speech) के रूप में संरक्षित था।[34]

१९९६ में, ३९ देशों ने वसेनर व्यवस्था (Wassenaar Arrangement) पर हस्ताक्षर किये। यह एक हथियार नियंत्रण संधि थी जो हथियारों के निर्यात तथा "दोहरे उपयोग" की तकनीकें जैसे क्रिप्टोग्राफ़ी से सम्बंधित है। संधि में यह निर्धारित किया गया कि कम कुंजी लम्बाई (५६-बिट सममित एनक्रिप्शन के लिए और ५१२-बिट आर एस ऐ के लिए) की क्रिप्टोग्राफ़ी का उपयोग निर्यात नियंत्रित नहीं रहेगा।[35] अतीत की तुलना में अमेरिका से क्रिप्टोग्राफ़ी निर्यात अब कम सख्ती से विनियमित किये जाते हैं। यह २००० में दी गयी छूट का परिणाम है।[30] संयुक्त राज्य निर्यात (exported) मास मार्केट सॉफ्टवेयर में कुंजी के आकार पर बहुत अधिक प्रतिबन्ध नहीं रहे। वर्तमान में व्यवहार में, यू एस निर्यात प्रतिबंधों में छूट के बाद से और क्योंकि लगभग हर निजी कंप्यूटर (personal computer) इंटरनेट से जुड़ा है, दुनिया में सब जगह यू एस स्रोत के वेब ब्राउजर (web browser) जैसे मोजिला फायर फॉक्स और माइक्रोसोफ्ट इंटरनेट एक्सप्लोरर (Microsoft Internet Explorer) का उपयोग किया जाता है, दुनिया में लगभग हर इंटरनेट उपयोगकर्ता के लिए उसके ब्राउजर में गुणवत्ता क्रिप्टो ग्राफी उपलब्ध है; उदाहरण ट्रांसपोर्ट लायर सिक्योरिटी (Transport Layer Security) या एस एस एल (SSL) स्टेक। मोज़िला थंडरबर्ड (Mozilla Thunderbird) और माइक्रोसॉफ्ट आउटलुक (Microsoft Outlook) ईमेल क्लाइंट (E-mail client) प्रोग्राम इसी प्रकार से टी एल एस के माध्यम से आई एम ए पी (IMAP) या पी ओ पी (POP) सर्वर के साथ जुड़ जाते हैं और एस/एम आई एम ई (S/MIME) से एनक्रिप्टेड ई मेल भेज सकते हैं और प्राप्त कर सकते हैं। बहुत सारे इंटरनेट उपयोगकर्ताओं को यह पता नहीं चलता कि उनके बेसिक ऍप्लिकेशन सॉफ्टवेयर में इस तरह के क्रिप्टो सिस्टम (cryptosystem) हैं। ये ब्राउजर और ई मेल प्रोग्राम ऐसे होते हैं कि यहाँ तक कि सरकार जिसका काम है क्रिप्टोग्राफ़ी के सार्वजानिक उपयोग को नियंत्रित करना, सामान्यतः इस गुणवत्ता की क्रिप्टोग्राफ़ी के उपयोग या वितरण पर नियंत्रण करने के लिए व्यावहारिक रूप से बहुत कुछ नहीं कर पाती, इसलिए जब ऐसे नियम लागू किये जाते हैं, तब वास्तविक प्रवर्तन प्रभावी रूप से असंभव होता है।

एन एस ए भागीदारी[संपादित करें]

संयुक्त राज्य में क्रिप्टोग्राफ़ी से जुड़ा एक और विवादस्पद मुद्दा है, राष्ट्रीय सुरक्षा एजेंसी (National Security Agency) का सिफर विकास निति पर प्रभाव। एन एस ए आईबीएम (IBM) में इसके विकास के साथ डी ई एस (DES) का डिजाइन बना रहा था और साथ ही एक संघीय संभव मानक क्रिप्टोग्राफ़ी के रूप में राष्ट्रीय मानक ब्यूरो के (National Bureau of Standards) द्वारा इस पर विचार कर रहा था।[36] डी ई एस को विभेदक क्रिप्ट विश्लेषण (differential cryptanalysis) के प्रतिरोधी के रूप में डिजाइन किया गया,[37] जो एन एस ए और आई बी एम के लिए ज्ञात शक्तिशाली और सामान्य क्रिप्ट विश्लेषण तकनीक है। यह सार्वजानिक हो गयी जब १९८० के अंत में इसे पुनः खोजा गया।[38]स्टीवन लेवी (Steven Levy) के अनुसार, आईबीएम ने विभेदक क्रिप्ट विश्लेषण की पुनः खोज की,[39] लेकिन एन एस ए के आवेदन पर इस तकनीक को गुप्त रखा, यह सार्वजनिक रूप से तभी सामने आई जब बिहाम और शमीर ने इसे पुनः खोजा और कुछ सालों के बाद घोषित कर दिया। पूरा मामला इस बात का एक उदाहरण है कि एक हमलावर के पास वास्तव में कौन से स्रोत या ज्ञान है जिसके निर्धारण में कठिनाई होती है।

एन एस ए की भागीदारी का एक और उदाहरण है १९९३ में क्लिपर चिप (Clipper chip) मामला, एक एनक्रिप्शन माइक्रोचिप जो केपस्टोन (Capstone) क्रिप्टोग्राफ़ी नियंत्रण पहल का एक भाग बनने जा रही थी। क्रिप्टोग्राफरों ने दो कारणों से क्लिपर की व्यापक आलोचना की। उसके बाद सिफर एल्गोरिथम का वर्गीकरण कर दिया गया, (स्किप्जेक (Skipjack) नमक सिफर, हालाँकि क्लिपर पहल के अस्वीकृत हो जाने के लम्बे समय बाद १९९८ में इसे अवर्गीकृत कर दिया गया। गुप्त सिफर चिंता का कारन बन गया कि एन एस ए ने अपने खुफिया प्रयासों में सहायता देने के लिए सिफर को जान बूझ कर कमजोर बना दिया। इस पूरे प्रयास की आलोचना कर्कहोफ सिद्धांत (Kerckhoffs' principle) के उल्लंघन के आधार पर की गयी, चूँकि इस योजना में सरकर के द्वारा निर्धारित एक विशेष एस्क्रौ कुंजी (escrow key) शामिल थी, जो कानून प्रवर्तन के लिए जैसे वायरटेप में काम में लेने के लिए बनायीं गयी थी।[33]

डिजिटल अधिकार प्रबंधन[संपादित करें]

क्रिप्टोग्राफ़ी डिजिटल अधिकार प्रबंधन के लिए केन्द्रीय तथ्य है, यह तकनीकों का एक समूह है जो कॉपीराइट (copyright) पदार्थों के उपयोग पर तकनीकी रूप से नियंत्रण करता है, यह बहुत व्यापक रूप से कार्यान्वित किया जा रहा है और कुछ कॉपीराइट (copyright) धारकों के आदेश पर कार्य कर रहा है। १९९८ में अमेरिका के राष्ट्रपति बिल क्लिंटन ने डिजिटल मिलेनियम कॉपीराइट अधिनियम (Digital Millennium Copyright Act) नियम पर हस्ताक्षर किये, जिसने विशेष क्रिप्ट विश्लेषण तकनीक और प्रोद्योगिकी के उपयोग, उत्पादन और प्रसार को अप्राधिकृत कर दिया; विशेष रूप से इसका उपयोग डी आर एम प्रौद्योगिकी योजनाओं को नाकाम करने के लिए किया जा सकता है।[40] इसका क्रिप्टोग्राफ़ी अनुसन्धान समुदाय पर एक प्रत्यक्ष प्रभाव पड़ा चुकी एक तर्क दिया जा सकता है कि कोई भी क्रिप्ट विश्लेषण अनुसंधान डी एम सी ऐ का उल्लंघन कर सकता है या इसने ऐसा किया है। यूरोपीय संघ कॉपीराइट निर्देशक (EU Copyright Directive) में कार्यान्वयन सहित कई देशों और क्षेत्रों में सामान स्थिति अधिनियमित है।विश्व बौद्धिक संपदा संगठन (World Intellectual Property Organization) के सदस्य राज्यों के द्वारा हस्ताक्षर की गयी संधियों के द्वारा इसी प्रकार के प्रतिबन्ध लगाये गए हैं।

अमरीका के न्याय विभाग (United States Department of Justice) और एफबीआई (FBI) ने डी एम सी ऐ को उतनी कठोरता से लागू नहीं किया है जितनी कि आशंका जताई जा रही थी, लेकिन, फिर भी, कानून विवादस्पद बना हुआ है। एक सम्मानित क्रिप्टोग्राफ़ी अनुसंधानकर्ता नील्स फर्गुसन (Niels Ferguson) ने सार्वजनिक रूप से कहा[41] कि वह डी एम सी ऐ के अंतर्गत अभियोजन के भय से अपने किसी भी अनुसंधान को एक इंटेल सेक्योरिटी डिजाइन में जारी नहीं करेगा और एलन कॉक्स (Alan Cox)(लाईनक्स कर्नेल (Linux kernel) के विकास में लम्बे समय से नंबर २) व प्रोफेसर एडवर्ड फेलटेन (Edward Felten)(और प्रिन्सटन में उनके कुछ शिष्यों) ने अधिनियम से सम्बंधित समस्याओं को बताया है। दमित्री स्कालायारोव (Dmitry Sklyarov) को यु एस से रूस जाते समय गिरफ्तार कर के कुछ महीने के लिए जेल भेज दिया गया। यह गिरफ्तारी रूस में हुए डी एम सी ऐ उल्लंघन की वजह से की गयी। उन पर आरोप लगा कर उन्हें कानूनी रूप से गिरफ्तार कर लिया गया। २००७ में, ब्लू रे (Blu Ray) और एचडी डीवीडी कंटेंट स्क्रेम्ब्लिंग (HD DVD) के लिए उत्तरदायी कुंजियों की खोज (discovered and released) की गयी और इन्हें इंटरनेट पर जारी किया गया। दोनों बार एम पी ऐ ऐ (MPAA) ने असंख्य डी एम सी ऐ नोटिस भेजे और उचित उपयोग (fair use) और मुक्त भाषण (free speech) पर ऐसे नोटिसों के कार्यान्वयन के परिणामस्वरूप भारी इंटरनेट प्रतिक्रिया (massive internet backlash) सामने आई, ये दोनों ही प्रक्रियाएं यू एस और कुछ अन्य न्यायालयों में कानूनी रूप से सुरक्षित हैं।

इन्हें भी देखें[संपादित करें]

- म्लेच्छित विकल्प - प्राचीन भारत में प्रचलित एक बीजलेखन जिसे चौसठ कलाओं में स्थान दिया गया है।

- क्रिप्टोग्राफ़ी पर पुस्तकें (Books on cryptography)

- क्रिप्टोग्राफ़ी वर्गीकरण (Cryptography Classification)

- Category:Cryptographers

- क्रिप्टोग्राफ़ी और सुरक्षा पर विश्वकोश (Encyclopedia of Cryptography and Security)

- १५०० से मीजी तक जापानी क्रिप्टो विज्ञान (Japanese cryptology from the 1500s to Meiji)

- किश सिफर (Kish cypher)

- क्रिप्टोग्राफेर्स की सूची (List of cryptographers)

- कम्प्यूटर विज्ञान के क्षेत्र में महत्वपूर्ण प्रकाशनों की सूची # कूटलेखन (List of important publications in computer science#Cryptography)

- क्रिप्टोग्राफ़ी के विषय (Topics in cryptography)

- कंप्यूटर विज्ञान की अनसुलझी सम्मस्याएं (Unsolved problems in computer science)

सन्दर्भ[संपादित करें]

- ↑ सोमाद्रि शर्मा (२२ जनवरी २०१४). "क्रिप्टोकरेंसी के हाथों में होगा भविष्य!". राजस्थान पत्रिका. मूल से 29 दिसंबर 2014 को पुरालेखित. अभिगमन तिथि २५ सितम्बर २०१४.

- ↑ अ आ इ ई डेविड कहन (David Kahn), दी कोड ब्रेकर्स (The Codebreakers), १९६७, आई एस बी एन ०-६८४ -८३१३० -९ .

- ↑ ओडेड गोल्डरिच (Oded Goldreich), कूटलेखन की नींव, खंड 1: बुनियादी उपकरणकैम्ब्रिज यूनिवर्सिटी प्रेस, २००१, आई एस बी एन ० -५२१ -७९१७२ -३

- ↑ "Cryptology (definition)". Merriam-Webster's Collegiate Dictionary (11th edition)। Merriam-Webster। अभिगमन तिथि: 2008-02-01

- ↑ काम सूत्र सर रिचर्ड एफ बर्टन, अनुवादक, भाग I, अध्याय III, ४४ वीं और ४५ वीं कलाएं।

- ↑ इब्राहिम ए अल कादी (Ibrahim A. Al-Kadi)(अप्रैल १९९२), " क्रिप्टो लोजी की उत्पत्ति: अरब का योगदान "क्रिप्टो लोजिया (Cryptologia) १६ (2): ९७ -;१२६

- ↑ Hakim, Joy (1995). A History of Us: War, Peace and all that Jazz. New York: Oxford University Press. आई॰ऍस॰बी॰ऍन॰ 0-19-509514-6.

- ↑ जेम्स गेन्नोन (James Gannon), चोरी के रहस्य, झूठ बोलना; जासूसों (Spies) और कोड तोड़ने वालों ने कैसे बीसवीं शताब्दी को बदल डाला, वाशिंगटन, डीसी, ब्रास्से २००१, आई एस बी एन १ -५७४८८ -३६७ -४।

- ↑ अ आ इ वाईटफील्ड डिफ्फी (Whitfield Diffie) और मार्टिन हेलमैन (Martin Hellman), "क्रिप्टोग्राफ़ी में नई दिशा (New Directions in Cryptography)", सूचना सिद्धांत पर आई ई ई ई लेन देन, खंड. आई टी - २२, नवम्बर, पीपी : ६४४-६५४. ([http://citeseer.ist.psu.edu/rd/86197922%2C340126%2C1%2C0.25%2CDownload/http://citeseer.ist.psu.edu/cache/papers/cs/16749/http:zSzzSzwww.cs.rutgers.eduzSz%7EtdnguyenzSzclasseszSzcs671zSzpresentationszSzArvind-NEWDIRS.pdf/diffie76new.pdfपीडीएफ[मृत कड़ियाँ])

- ↑ अ आ इ ई उ ऊ ऐ जे मेनेजेज, पी सी वें ओर्सकोट और एस ऐ वान्सटोन, हेंड बुक ऑफ़ एप्लाइड क्रिप्टो ग्राफी आई एस बी एन ० -८४९३ -८५२३ -७ .

- ↑ "एफ आई पी एस पी यू बी १९७: अधिकारिक ऐडवानस्ड एनक्रिप्शन स्टैंडर्ड" (PDF). मूल (PDF) से 7 अप्रैल 2015 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

- ↑ संघ को श्रेय देने के लिए एन सी यू ए पत्र Archived 2008-09-10 at the वेबैक मशीन, जुलाई २००४

- ↑ आर एफ सी २४४०- पी जी पी संदेश फोर्मेट को खोलें

- ↑ विण्डोसिक्यूरिटी.कॉम पर एस एस एच Archived 2009-10-29 at the वेबैक मशीन, पावेल गोलेन द्वारा, v

- ↑ अ आ ब्रूस शेनिअर (Bruce Schneier), अनुप्रयुक्त गूढ़लेखन, दूसरा संस्करण, विली, १९९६, आई एस बी एन ०-४७१-११७०९-९

- ↑ "राष्ट्रिय मानक और तकनीक संस्थान" (PDF). मूल (PDF) से 31 मार्च 2011 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

- ↑ वाईटफील्ड डिफ्फी (Whitfield Diffie) और मार्टिन हेलमैन (Martin Hellman), "बहुल उपयोगकर्ता क्रिप्टोग्राफिक तकनीक "[डिफ्फी और हेलमैन, ऐ एफ आई पी एस कार्यवाही ४५, पी पी १०९ -११२, जून ८, १९७६]।

- ↑ राल्फ मर्क्ले (Ralph Merkle) उस समय समान क्षेत्र में कार्य कर रहे थे और उनके प्रकाशनों में देरी हुई। और हेल्मेन ने सुझाव दिया कि इस पद को डिफ्फी -हेलमैन -मर्क्ले असममित कुंजी क्रिप्टोग्राफ़ी कहा जाना चाहिए।

- ↑ डेविड कहन, "क्रिप्टोग्राफ़ी सार्वजनिक बन गया ", ५८ विदेश मंत्रालय (Foreign Affairs) १४१, १५१ (पतन १९७९), पि. १५३ .

- ↑ आर रिवेस्ट (R. Rivest), ए शमीर (A. Shamir), एल अद्लेमन (L. Adleman).डिजिटल हस्ताक्षर और सार्वजनिक कुंजी क्रिप्टो प्रणाली को प्राप्त करने की एक विधि. Archived 2007-01-27 at the वेबैक मशीन ए सी एम का संचार, खंड २१(२), पी पी. १२० और- १२६. १९७८ .पूर्व में अप्रैल १९७७ में एक एम आई टी "तकनीकी मेमो" के रूप में जारी और मार्टिन गार्डनर के वैज्ञानिक अमेरिकी (Scientific American) गणितीय पुनः निर्माण (Mathematical Recreations) कॉलम में प्रकाशित

- ↑ "क्लिफ्फोर्ड कोक्स. गैर रहस्यमयी एनक्रिप्शन पर एक नोट, ' सी ई एस जी अनुसन्धान रिपोर्ट, २० नवम्बर १९७३।" (PDF). मूल (PDF) से 27 फ़रवरी 2008 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

- ↑ "शान्नोन": क्लाउड शैन्नोन (Claude Shannon) और वॉरेन वीवर, "संचार का गणितीय सिद्धांत ", इलिनोइस विश्वविद्यालय प्रेस, १९६३, आइएस बी एन ० -२५२ -७२५४८ -४

- ↑ पास्कल जुनोद, "मात्सुई के हमले की जटिलता पर"[मृत कड़ियाँ], एस ए सी २००१

- ↑ डॉन सोंग, डेविड वेगनर (David Wagner) और जुकिंग तिआन, "टाइमिंग एनालिसिस ऑफ की स्ट्रोक एंड टाइमिंग अटेक्स ओन एस एस एच "[मृत कड़ियाँ] दसवें यु एस ई एन ई एक्स सुरक्षा (USENIX Security) सिमपोसियम, २००१ में

- ↑ एस ब्रांड्स, "अंट्रासिएबल ऑफ़-लाइन केश इन वालेट्स विथ ओब्सर्वर्स "[मृत कड़ियाँ], क्रिप्टोलोजी में उन्नतीकरण और-; CRYPTO (CRYPTO) की कार्यवाही स्प्रिंगर-वर्लेग, १९९४.

- ↑ लैस्ज़लो बबाई। "रेंडमनेस के लिए व्यापार समूह के सिद्धांत"। कम्प्यूटिंग के सिद्धांत पर सत्रहवीं वार्षिक संगोष्ठी की कार्यवाही , ACM, १९८५.

- ↑ एस.गोल्ड वासेर (S. Goldwasser), एस. मिकाली (S. Micali) और सी रैकाफ (C. Rackoff), "दी नोलेज कोम्प्लेक्सिती ऑफ़ इंटरेक्टिव प्रूफ़ सिस्टम्स", एस ई ऐ एमजे कम्प्यूटिंग, खंड १८, संख्या १, पी पी. १८६ –२०८, १९८९ .

- ↑ जी ब्लेक्ले."सुरक्षा गार्ड क्रिप्टो ग्राफिक कुंजियाँ."ऐ एफ आई पी एस १९७९ की कार्यवाही में , खंड ४८, पी पी ३१३-३१७, जून १९७९।

- ↑ ए शमीर।"एक रहस्य को कैसे शेयर किया जाए"ऐ सी एम के संचार में , खंड २२, पी पी ६१२-६१३, ऐ सी एम, १९७९

- ↑ अ आ "आर एस ऐ प्रयोगशाला के आज की क्रिप्टोग्राफ़ी के बारे में अक्सर पूछे जाने वाले प्रश्न". मूल से 5 दिसंबर 2006 को पुरालेखित. अभिगमन तिथि 26 नवंबर 2007.

- ↑ क्रिप्टोग्राफ़ी और भाषण साइबर कानून से

- ↑ "केस क्लोस्ड ओन जिमर्मेन पी जी पी इन्वेस्टिगेशन " Archived 2010-06-11 at the वेबैक मशीन, आई ई ई ई (IEEE) का प्रेस नोट।

- ↑ अ आ Levy, Steven (2001). "Crypto: How the Code Rebels Beat the Government — Saving Privacy in the Digital Age. Penguin Books. पृ॰ 56. OCLC 244148644 48066852 48846639

|oclc=के मान की जाँच करें (मदद). आई॰ऍस॰बी॰ऍन॰ 0-14-024432-8. - ↑ बर्नस्टीन वी यु एस डी ओ जे Archived 2009-08-13 at the वेबैक मशीन, अपीलों के निर्णय के लिए नौवां सर्किट कोर्ट।

- ↑ "परम्परागत शस्त्र के लिए निर्यात नियंत्रण पर वसेनर व्यवस्था और सामग्री और प्रौद्योगिकी का दोहरा उपयोग". मूल से 25 मार्च 2010 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

- ↑ "डेटा एन्क्रिप्शन स्टैंडर्ड (डी ई एस)" Archived 2010-01-02 at the वेबैक मशीन ब्रूस शेनिअर (Bruce Schneier) के क्रिप्टो ग्राम न्यूज लेटर से, जून, १५, २०००।

- ↑ (वीर गडरिया) पाल बघेल धनगर

- ↑ एली बिहम (E. Biham) और ए शमीर, "डी ई एस जैसे क्रिप्टो सिस्टम्स का विभेदन क्रिप्ट विश्लेषण "[मृत कड़ियाँ], क्रिप्टोलोजी की जर्नल, खंड ४ संख्या १, पी पी ३-७२, स्प्रिंगर- वर्लेग, १९९१

- ↑ लेवी, पी जी ५६

- ↑ "डिजिटल मिलेनियम कॉपीराइट अधिनियम" (PDF). मूल (PDF) से 8 अगस्त 2007 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

- ↑ "संग्रहीत प्रति". मूल से 20 फ़रवरी 2012 को पुरालेखित. अभिगमन तिथि 21 अक्तूबर 2009.

आगे पढ़ना[संपादित करें]

- इब्राहिम ए अल कादी (अप्रैल १९९२), " क्रिप्टो लोजी की उत्पत्ति: अरब का योगदान "क्रिप्टो लोजिया १६ (2): ९७ -;१२६ २ (अप्रैल १९९२), पीपी.९७-१२६.

- एल्विन का सेक्रेट कोड क्लिफ्फोर्ड बी. हिक्स (Clifford B. Hicks) के द्वारा (बच्चों का उपन्यास जो कुछ बुनियादी क्रिप्टोग्राफ़ी और क्रिप्ट विश्लेषण के बारे में है।)

- Becket, B (1988). Introduction to Cryptology. Blackwell Scientific Publications. OCLC 16832704. आई॰ऍस॰बी॰ऍन॰ 0-632-01836-4.कई क्लासिकल सिफरों, क्रिप्टोग्राफ़ी अवधारणाओं और "आधुनिक" डी ई एस और आर एस ए प्रणाली की उत्तम कवरेज़ो।

- क्रिप्टोग्राफ़ी एंड मेथमेटिक्स बर्न्हार्ड एस्स्लिंगर (Bernhard Esslinger) के द्वारा २०० पन्ने, खुले मुक्त स्रोत पैकेज का हिस्सा क्रिपटूल (CrypTool), https://web.archive.org/web/20190414222656/http://www.cryptool.com/.

- क्रिप्टो नोमिकन (Cryptonomicon) नील स्टीफेंसन (Neal Stephenson) के द्वारा (उपन्यास, डबल्यू डबल्यू २ एनिग्मा (Enigma) क्रिप्तेनालिसिस आंकडे कहानी में हालाँकि हमेशा वास्तविक नहीं)।

- जेम्स गेन्नोन (James Gannon), चोरी के रहस्य, झूठ बोलना; जासूसों और कोड तोड़ने वालों ने कैसे बीसवीं शताब्दी को बदल डाला, वाशिंगटन, डीसी, ब्रास्से २००१, आई एस बी एन १ -५७४८८ -३६७ -४ .

- हेंड बुक ऑफ अप्लाइड क्रिप्टोग्राफ़ी ए जे मेनेजीस, पी सी वान ओरशोट और एस ए वन्स्तान के द्वारा। (पी डी एफ डाउन लोड उपलब्ध) शेनयर की पुस्तक से कुछ अधिक गणितीय।

- इन कोड :ए मेथमेटिकल जर्नी सारा फ्लैंनेरी (Sarah Flannery) के द्वारा (डेविड फ्लैंनेरी के साथ) सार्वजनिक कुंजी क्रिप्टोग्राफ़ी पर सारा कीपुरस्कार विजेता लोकप्रिय परियोजना। जिसे लिखने में उसके पिता ने भी साथ दिया।

- आधुनिक क्रिप्टोग्राफ़ी का परिचय जोनाथन कत्ज़ और येहूदा लिंडेल के द्वारा.[1]

- इंट्रोडकशन टू माडर्न क्रिप्टोग्राफ़ी फिलिप रोगावे (Phillip Rogaway) और मिहिर बेल्लारे (Mihir Bellare) के द्वारा, सैद्धांतिक क्रिप्टोग्राफ़ी का एक गणितीय परिचय जिसमें कमी पर आधारित सुरक्षा सबूत शामिल हैं।PDF डाउनलोड ।

- ऐन्ड्रीयाज़ फ़ित्ज़मैन्न: आई टी नेटवर्क में सुरक्षा: वितरित सिस्टम के द्वारा और वितरण में बहुपक्षीय सुरक्षा।

बाहरी कड़ियाँ[संपादित करें]

| बीज-लेखन को विक्षनरी में देखें जो एक मुक्त शब्दकोश है। |

| विकिमीडिया कॉमन्स पर Cryptography से सम्बन्धित मीडिया है। |

- क्रिप्टो ग्लोसरी एंड डिक्शनरी ऑफ टेक्नीकल क्रिप्टोग्राफ़ी क्रिप्टो शब्दावली और तकनीकी क्रिप्टोग्राफ़ी का शब्द कोष।

- अटैक प्रीवेन्शन क्रिप्टोग्राफ़ी व्हाइट पेपर, औजार, विडियो और पोड कास्ट के लिए स्रोत।

- क्रिप्टोग्राफ़ी: दी एन्शिएंट आर्ट ऑफ सीक्रेट मेसेजेस मोनिका पवलन (Monica Pawlan) द्वारा-फरवरी १९९८

- क्रिप्टोग्राफ़ी पर यू एस सरकार के अवर्गीकृत दस्तावेज.

- हेंड बुक ऑफ अप्लाइड क्रिप्टोग्राफ़ी ए जे मेनेजीस, पी सी वान ओरशोट और एस ए वन्स्तान के द्वारा। (PDF डाउन लोड उपलब्ध) शेनयर की पुस्तक से कुछ अधिक गणितीय।

- NSA की क्रिप्टोकिडस

- ओवर व्यू एंड ऍप्लिकेशन ऑफ़ क्रिप्टोग्राफ़ी कृप टूल टीम के द्वारा ; PDF; ३, ८ और एन बी एस पी; एम बी--जुलाई २००८

- RSA प्रयोगशाला आज की क्रिप्टोग्राफ़ी के बारे में अक्सर पूछे जाने वाले सवाल.

- साई.क्रिप्ट मिनी -अक्सर किए जाने वाले प्रश्न।